第一次參加 鐵人賽 對我來說緊張又刺激?

本來以為自己應該選個純資安題目弱點掃描之每天修補計劃,但誰會想要看修補三十天...

結果硬是挑了 DevSecOps,感覺在打魔王關(而且還沒存檔那種)。不過剛好我也想補這塊,就邊學邊寫吧,逼自己每天動起來,講錯的東西希望各位大大在留言區更正我。

不過又怕像之前寫CEH上課筆記一樣,寫一半:D

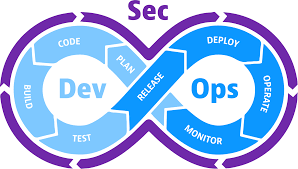

白話一點:DevSecOps = Development(開發) + Security(安全) + Operations(運維)。

它其實是從 DevOps 演變來的;後來大家發現「只快不安全」會付出更大代價,所以把 Security 直接塞進流程中間,變成每天都要經過的一關。

前顯易懂的小故事?:本來 Dev 跟 Ops 兩兄弟在蓋房子,現在多了一位安全顧問坐在餐桌中間,一邊看藍圖一邊說:「這裡記得加門鎖」「窗戶要防盜」「電線別外露」。不是驗屋那天才來唸,而是從畫圖紙就開始講。

延伸閱讀(參考文獻)

為什麼叫 DevSecOps 而不是 Security DevOps?因為 Security 不是外掛,它應該像三明治的中間餡,每一口都吃得到。

打到這段時快中午了,肚子在叫,突然很想吃大麥克…不要問為啥不是三明治

這是我這幾天在 104 / LinkedIn 翻職缺時做的區間筆記(只當參考,會因公司/年資差很多)。

| 職級 | 月薪(TWD) | 常見要求/關鍵字 |

|---|---|---|

| 新手/助理(0–3 年) | 40K–70K | Git Flow、Bash/Python、小型 CI/CD、基本漏洞掃描 |

| 中階(3–7 年) | 60K–150K(常見中位約 90K–110K) | 串 SAST/DAST(例如 SonarQube、ZAP)、雲端權限(IAM/RBAC)、容器化(Docker/K8s) |

| 金融/外商高階(7+ 年) | 100K–250K | 合規(ISO 27001/SOC2)、威脅建模、觀測性(Prometheus/Grafana)、治理與落地能力 |

| 顧問/架構師 | 120K–300K | 工具鏈整合(Jenkins/Trivy…)、安全架構設計、Zero Trust/NIST、跨部門協作經驗 |

一句話:會 DevOps 又懂安全 的,在台灣市場真的吃香,比只做資安或只做開發普遍更有優勢。(我自己也想學完去面試幾家看看,先把話放這裡 XD)

講到這個掃描真的不是難事,最難的是修補啊~

我在中小公司用 Nessus Pro,掃出來一堆「長青系統」;有些已停更、補丁也沒了,都要想很多配套措施...

先註明以下是請gpt幫我產生的讀書計畫。

希望可以按照這個計劃~~

| 週 | 主題 | 目標(可驗收) |

|---|---|---|

| 第一週 | DevSecOps 基礎 + Git / CI/CD 入門 | 了解 DevSecOps 流程與安全檢查類型(SAST / SCA / DAST / IaC / Container / Secret);用 GitHub Actions 搭出最小可用 Pipeline:push → 測試 → build →(可選)deploy。 |

| 第二週 | 加入安全掃描 | 接入 Snyk(SCA)、Semgrep(SAST)、Gitleaks(Secret Scan);在 PR 自動回報高風險依賴與可疑程式碼,至少關掉 1 個真實問題,並生成 HTML / SARIF 報告。 |

| 第三週 | 容器安全 | 用 Docker 打包 app,接 Trivy 掃映像檔與基底系統漏洞;修掉至少 1 個基礎漏洞(如套件版本或多餘開放 Port),並在 CI/CD 加入自動掃描步驟。 |

| 第四週 | 雲端部署 + DAST | 部署到 AWS / Azure / GCP(或 Netlify / Vercel 當免費方案);跑一次 OWASP ZAP Baseline 掃描,產出報告+修正紀錄,做出可公開 Demo,並在 README/報告中展示整個流程圖。 |

希望過程都能記錄下來啦,但我真的蠻懶的

Day 1 先到這,期待剛開賽還鬥志滿滿的自己:D。

版主您好!看到您挑戰鐵人賽選DevSecOps這個題目,真是非常佩服您的勇氣和決心!

您對DevSecOps的白話解釋和「安全顧問坐在餐桌中間」的比喻非常貼切又易懂,讓我對其核心概念一目瞭然。整理的台灣薪資概況和所需技能也提供了很好的參考價值,對於想進入這塊領域的人很有幫助。特別是您提到「最難的是修補啊~」這點,相信是許多實務工作者的痛,期待您後續能分享更多經驗。期待您接下來30天的精彩分享,祝您完賽順利!

也歡迎版主有空參考我的系列文「南桃AI重生記」:

https://ithelp.ithome.com.tw/users/20046160/ironman/8311